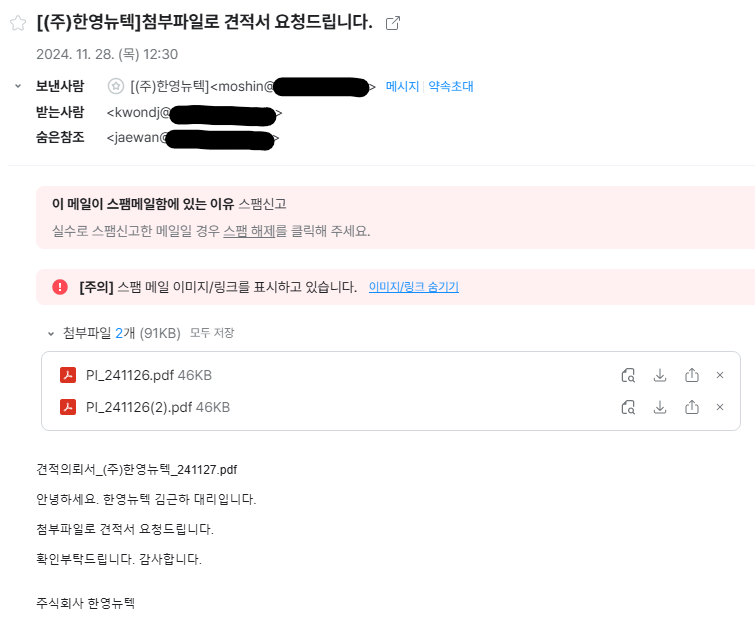

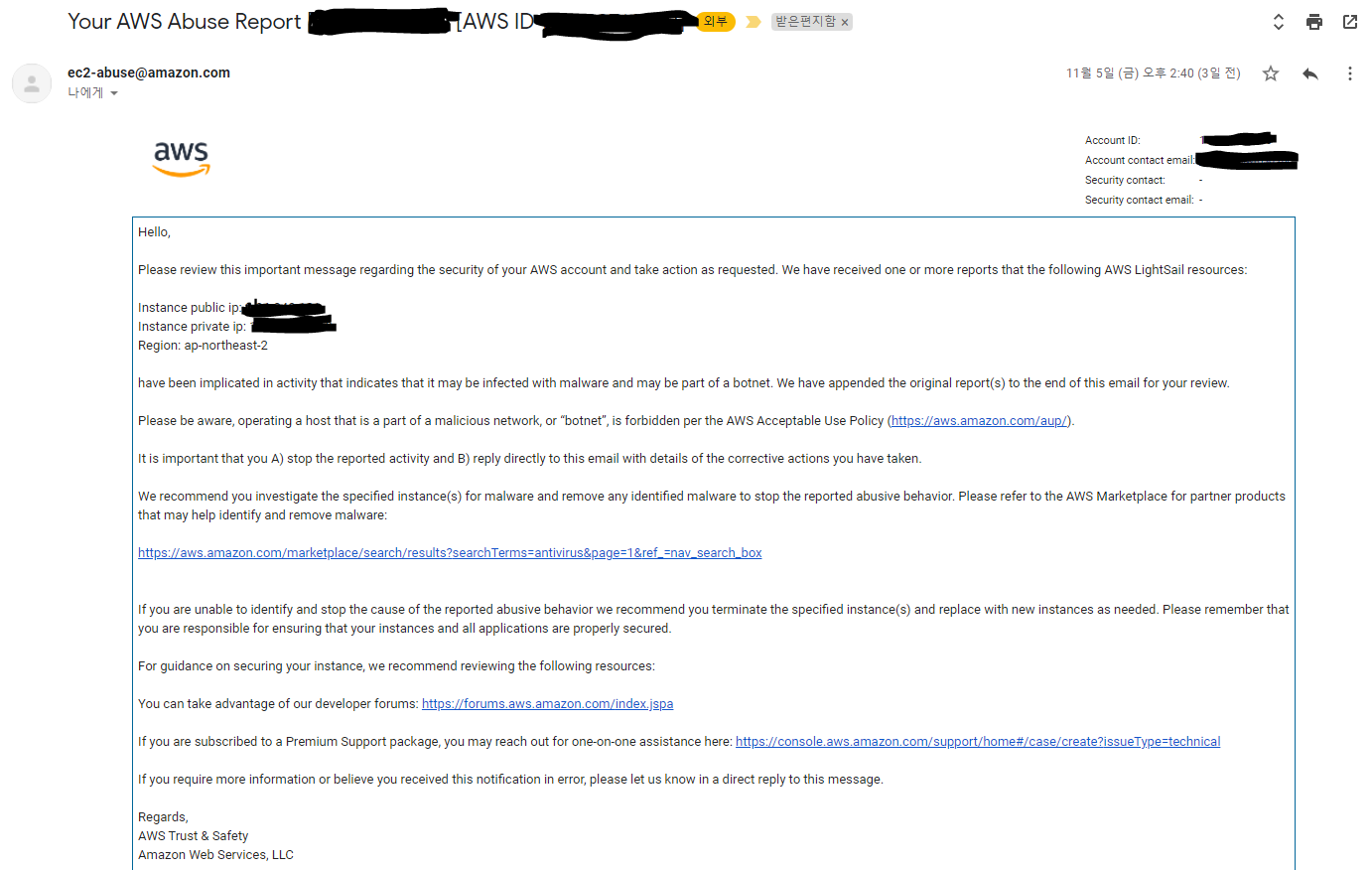

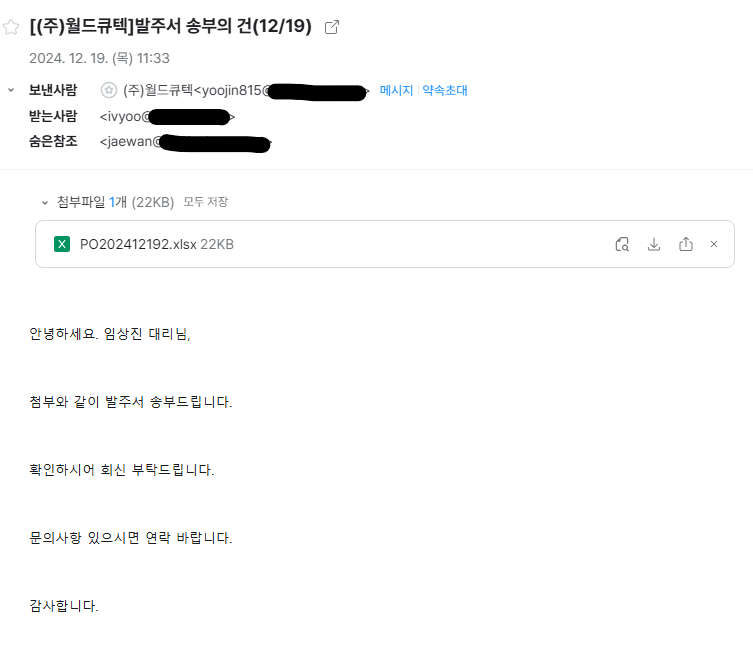

스팸 필터를 뚫고 들어온 피싱메일?

패턴도 똑같고, 방식도 똑같다. 그런데 얘는 어째서 스팸을 뚫고 들어왔을까?

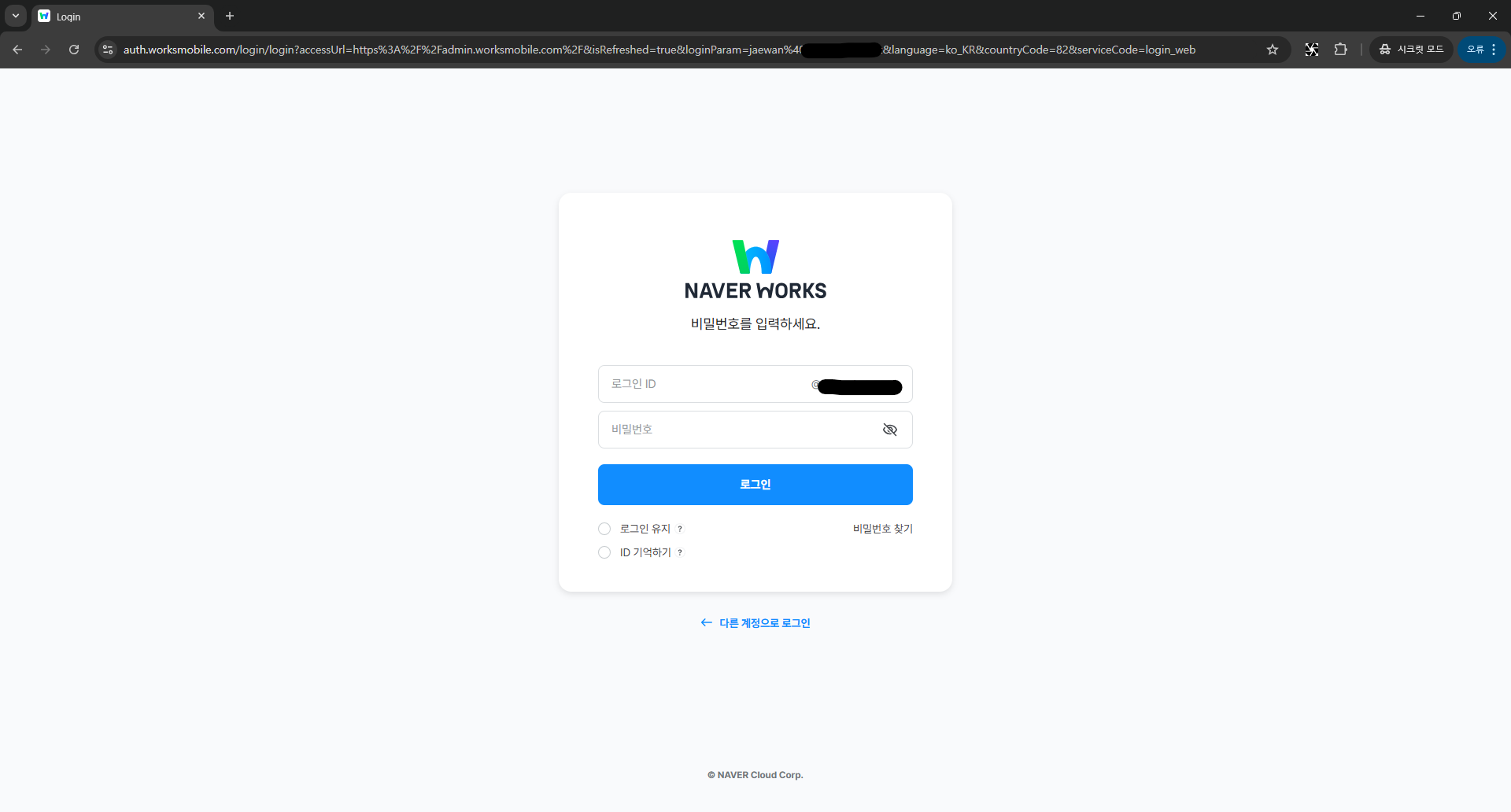

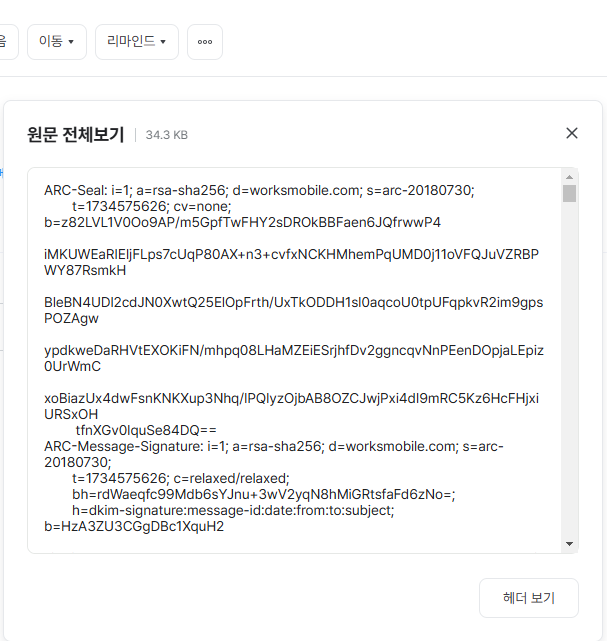

네이버 웍스에서는 “원문 전체보기” 기능이 있다.

여기서는 메일의 헤더 부분을 확인 할 수 있고, 어떤 메일서버를 통해 왔는지, 확인이 가능하다.

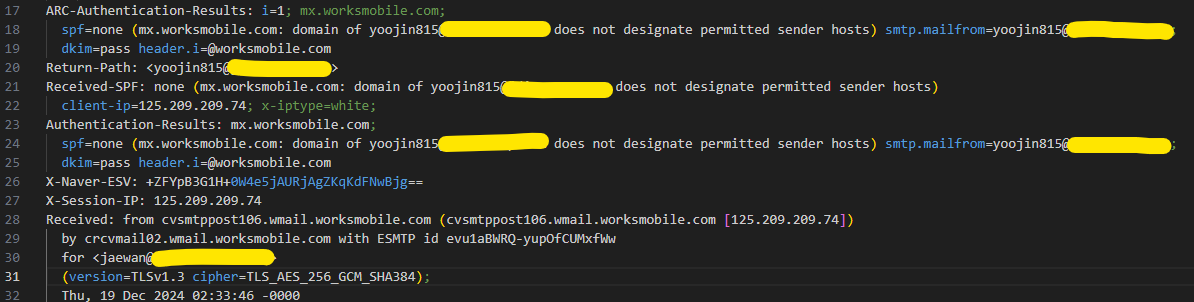

메일의 헤더를 통해 확인을 했더니 이게 뭐지?

우리 회사와 같은 네이버 웍스에서 발신된 메일이었다.

유추해볼 수 있는건 다음과 같다

- 해커에 의해 이미 털린 A라는 회사는 네이버 웍스를 사용한다.

- A 라는 회사의 메일에 접근하여 나에게 피싱 메일을 보낸다

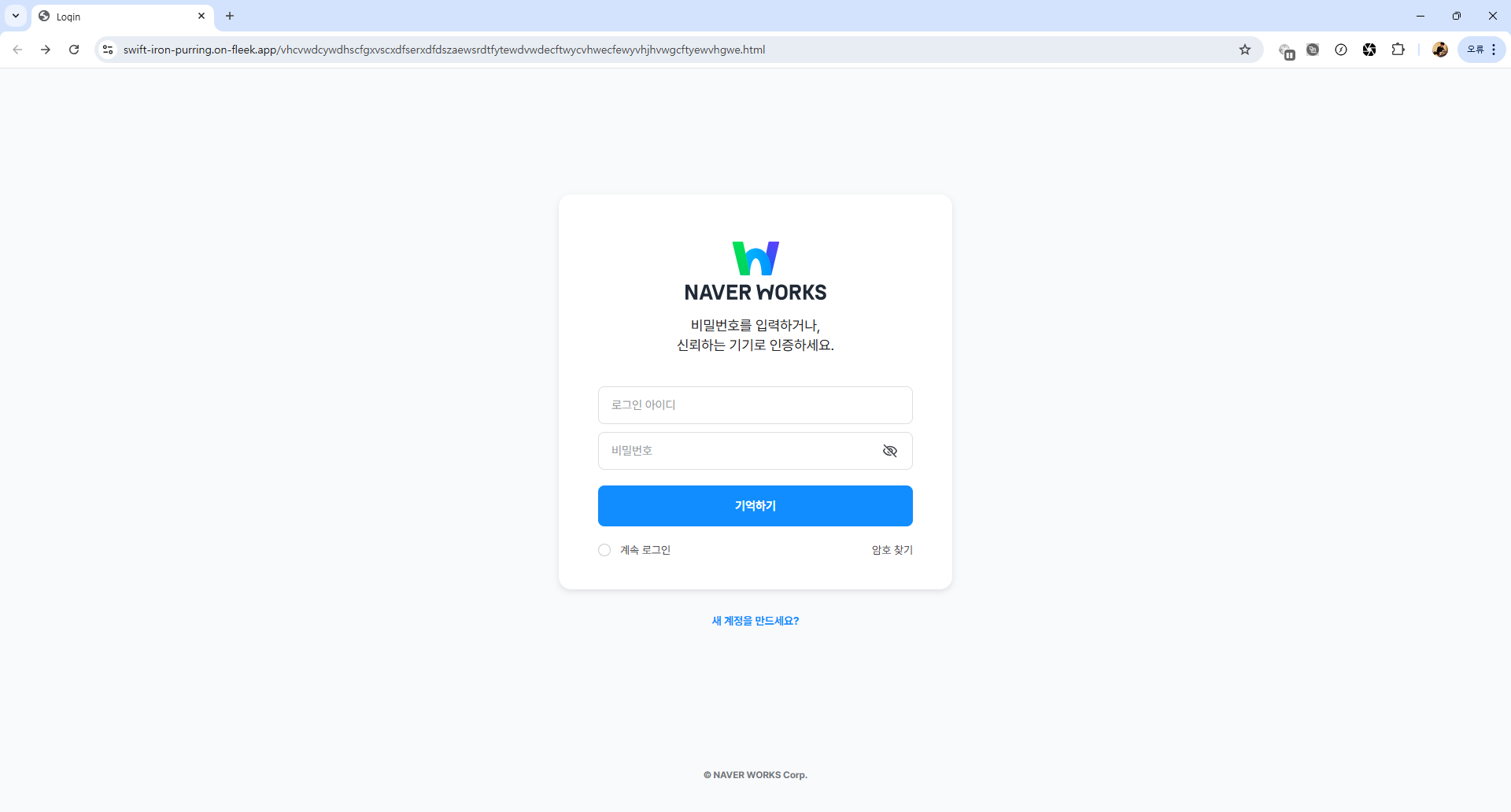

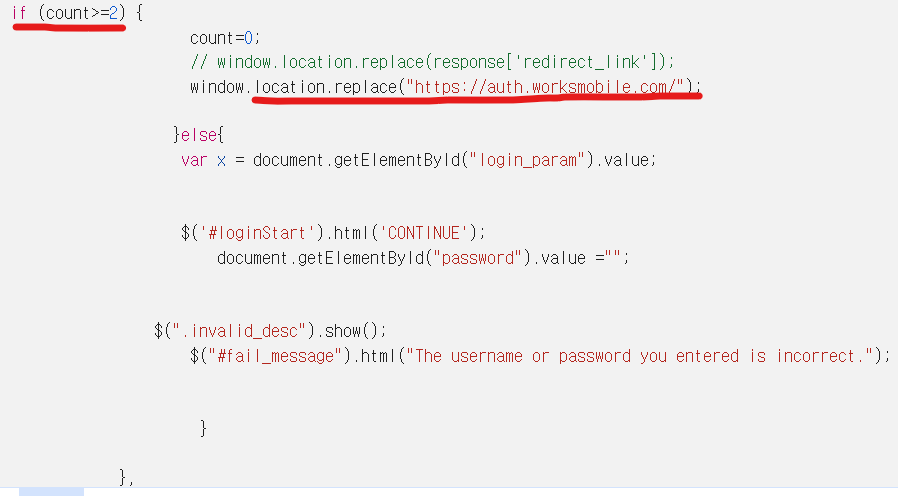

- 만약 내가 피싱메일에 계정정보를 넣는다면?

- 해커는 또다시 우리 회사 내 메일에 접근해서 다른 회사에 피싱메일을 보낸다

아마도,, 위 와 같지 않을까 싶다.

스팸을 뚫을 수 있었던 것도. 아마 같은 플랫폼안에서 전달되다 보니 “실제 기업 간의 메일” 로 인식하여 스팸 필터가 적용이 되지 않았던 것으로 생각이 든다.

이젠 아무도 믿을 수 없다.

과연, 피싱메일을 통해 얻은 계정으로 다른 회사에게만 공격을 시도할까?

협력사, 거래처, 또는 동료직원에게도 피싱메일을 보내어 충분히 해커의 목적을 달성 시킬 수 있다.

당분간은 메일을 열어보기 전에, 로그인하기전에 신중을 기해야 할 것으로 보인다.

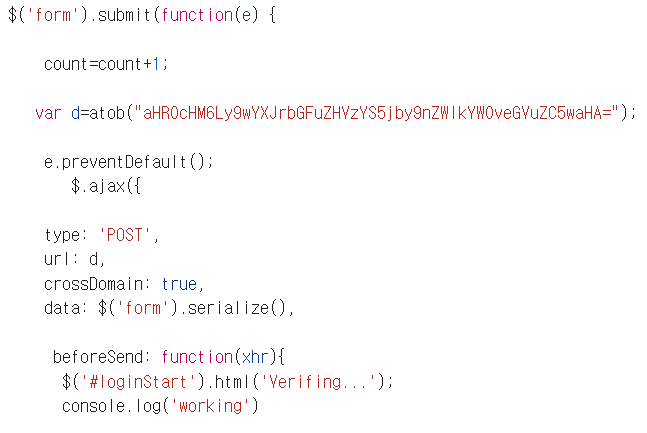

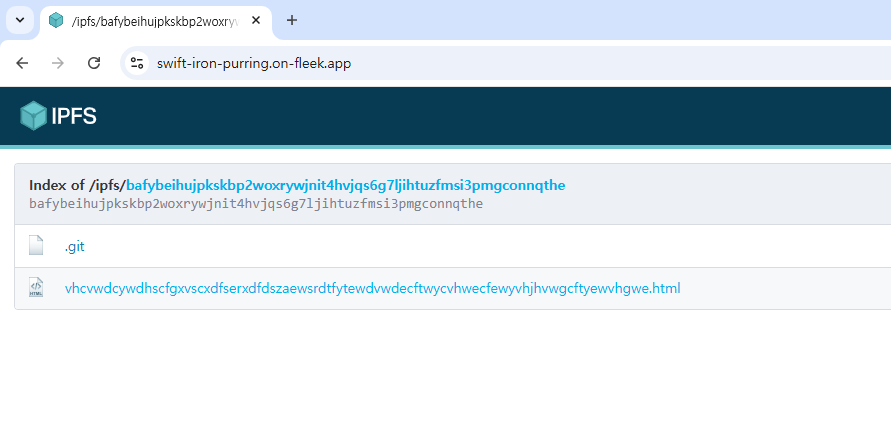

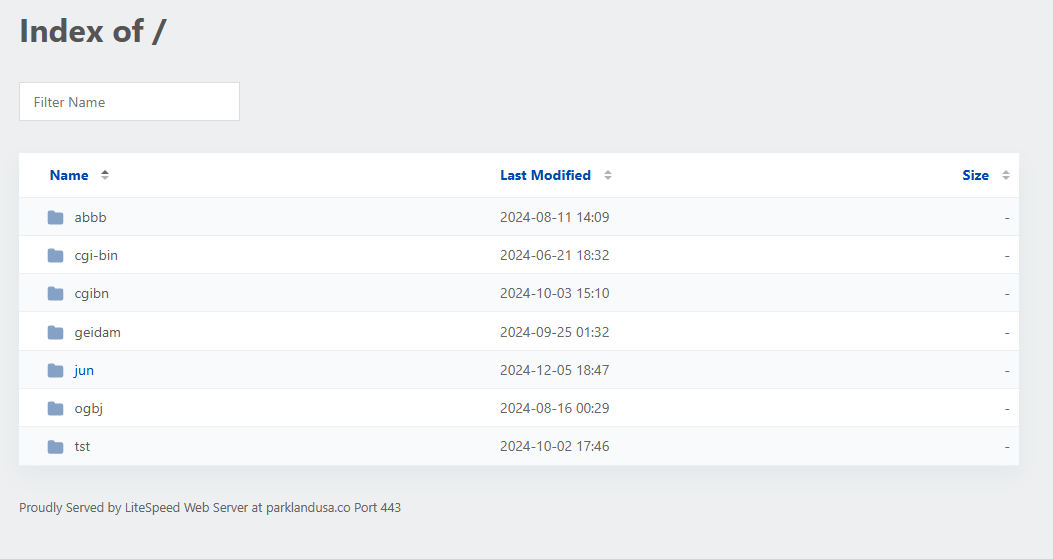

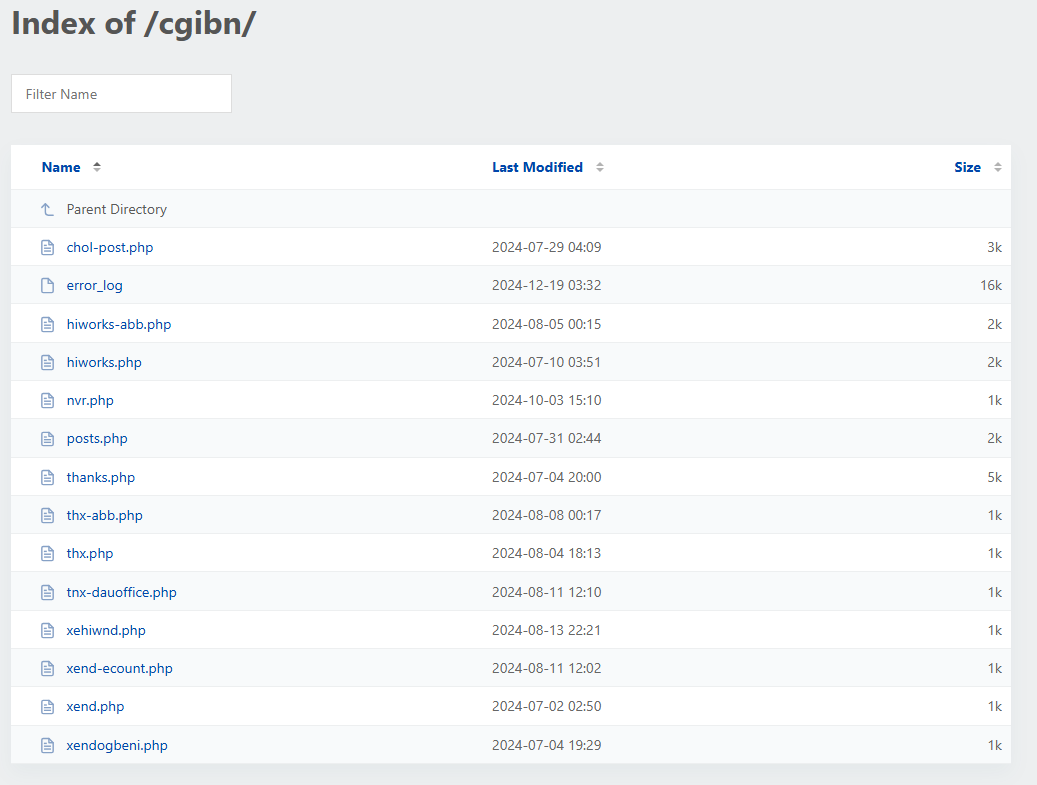

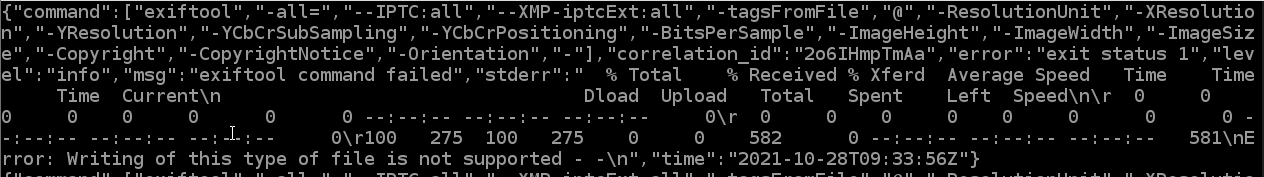

수집한 정보로 뭘 하는데?

사실 나도 잘 모른다. 수집된 내역이 있는 로그 파일을 찾아낸것도 아니고, 도대체 어디다 사용하려는지는 모르겠으나 하나 확실한것이 있다면 정황상 “또다른 피싱메일을 다른 사람에게 보내는” 용도로 활용될 가능성은 있는듯 하다.

보통 수많은 메일을 하나하나씩 보내기엔 당연히 수고도 들고, 해커로서 할짓이 못된다. 그러니 자동화 또는 시스템을 활용할 텐데 그 좋은 방법이 바로 SMTP IMAP 이다.

실제로 우리 회사의 마스터 계정을 향한 로그인 시도가 엄청나게 빗발치고 있고, 해커가 노리는것 또한 계정정보를 얻어서 SMTP 나 IMAP 으로 접속하여 다른 행위를 시도하려는게 가장 크다

사내 관리부의 협조를 통해 감사 기능을 이용하여 로그인 실패 목록을 열어보았더니 수많은 IP 주소를 통해 지속적으로 연결을 시도하는 정황이 발생하고 있다.

우리회사가 웍스를 쓰는지 뭘 쓰는지 어떻게 알고 보냈을까?

회사 이메일은 도메인으로 구성되어 있다. 이메일을 보내는데 ip 를 치는 사람은 없을 것이다.

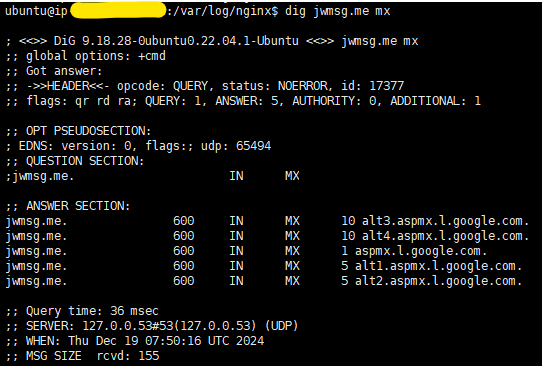

DNS 레코드 중에 MX 레코드를 조회하면 확인할 수 있는데,

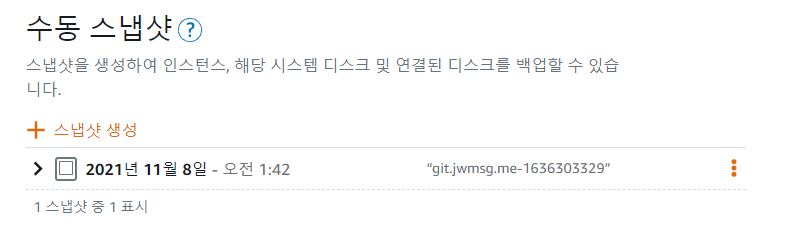

맛소금 해커의 jwmsg.me 도메인의 mx 레코드를 보아

google 의 workplace 를 쓰는것으로 볼 수 있다

위 처럼 mx 레코드를 통해 메일을 어디로 보내야 할지가 나온다. 이를 통해 google 을 사용하는지 네이버웍스를 사용하는지, 하이웍스를 사용하는지 각각 조회가 가능하다.

아마도 해커는 이 점을 노리고 피싱 공격을 시도할때, works 유저들에 대해 UI 나 각종 로그인 서비스들을 전부 맞춰놓고 메일을 보냈을 것으로 추정한다.

문득 드는 생각,

우리 회사 도메인에 내 ID 및 직원들 ID 를 어떻게 알고 메일을 보냈을까?

추측 하건데, “우리 회사 직원중 한명이 이미 털렸다” 는 가정하에 분명 조직도를 열어봤거나 주소록을 열어봤을 가능성 밖에 없었다.

실제로 외부에 공개하거나 전송을 하지 않는 시스템 메일 계정으로도 (내부전송용) 해당 메일이 온 것으로 추정컨데,

네이버 웍스 자체가 털리지 않고서야, 우리 내부 직원의 계정 유출로 인해주소록이나 조직도가 유출된 정황으로 밖에 해석 되지 않는다. (에이 설마,,,)

우리회사는 이를 해결하기 위해 다음과 같은 정책을 도입하고 시행을 예정하고 있다

- 전산 특별 감사기간 (이메일 및 기타 전산 로그인 기록 IP 부검 후 이상이 있는 경우 전산 2차 인증 (OTP) 의무화)

- 비밀번호 90일에 1회 무조건 변경

- 비밀번호 중복 금지 (2회까지)

- 주요 전산서비스 (NAS, GIT 등) 은 IP 방화벽으로 내부망 및 지정 VPN 에서만 접속 가능하고 OTP 의무화.

- 매주 1회 이상 백신 돌리고 내역 검사 받기

깨달은 점

사실 보안 관리 하는거 매우 귀찮다. 보안때문에 접속도 힘들고 어려워 져서 직원들 민원이 폭주하기도 한다.

그런데, 우리 회사는 여러 협력 파트너사와 함께 일하는 기업 아닌가?

우리가 해킹공격, 정보유출을 당하는 순간 협력회사들또한 그 위협에 노출된다.

만약 협력회사들 마저도 해킹이나 정보유출 피해를 입는다면 그 피해에 대한 책임은 고스란히 우리 회사로 돌아오게 될 것이다.

예전처럼 단순하고 간단하게 생각할 요소가 아니다.

이제는 지능적이고 치밀하고 계획적으로 들어오는 공격에 대해서 우리가 과연 뭘 해야하는지 생각하고 대응할 준비를 하는 자세가 필요하다.

- “나는 개발자니까 개발만 해야지~”

- “우리회사는 제조업이라 보안? 상관없지 않을까?”

와 같은 생각은 결국 나도 모르는 사이에 해킹 피해로 인한 기업의 존폐의 기로까지 가게 될 수 있다.